Walaupun rangkaian 5G menjanjikan kelajuan dan keselamatan yang lebih baik, penyelidik dari Universiti Teknologi dan Reka Bentuk Singapura telah mendedahkan satu serangan baharu dikenali sebagai SNI5GECT.

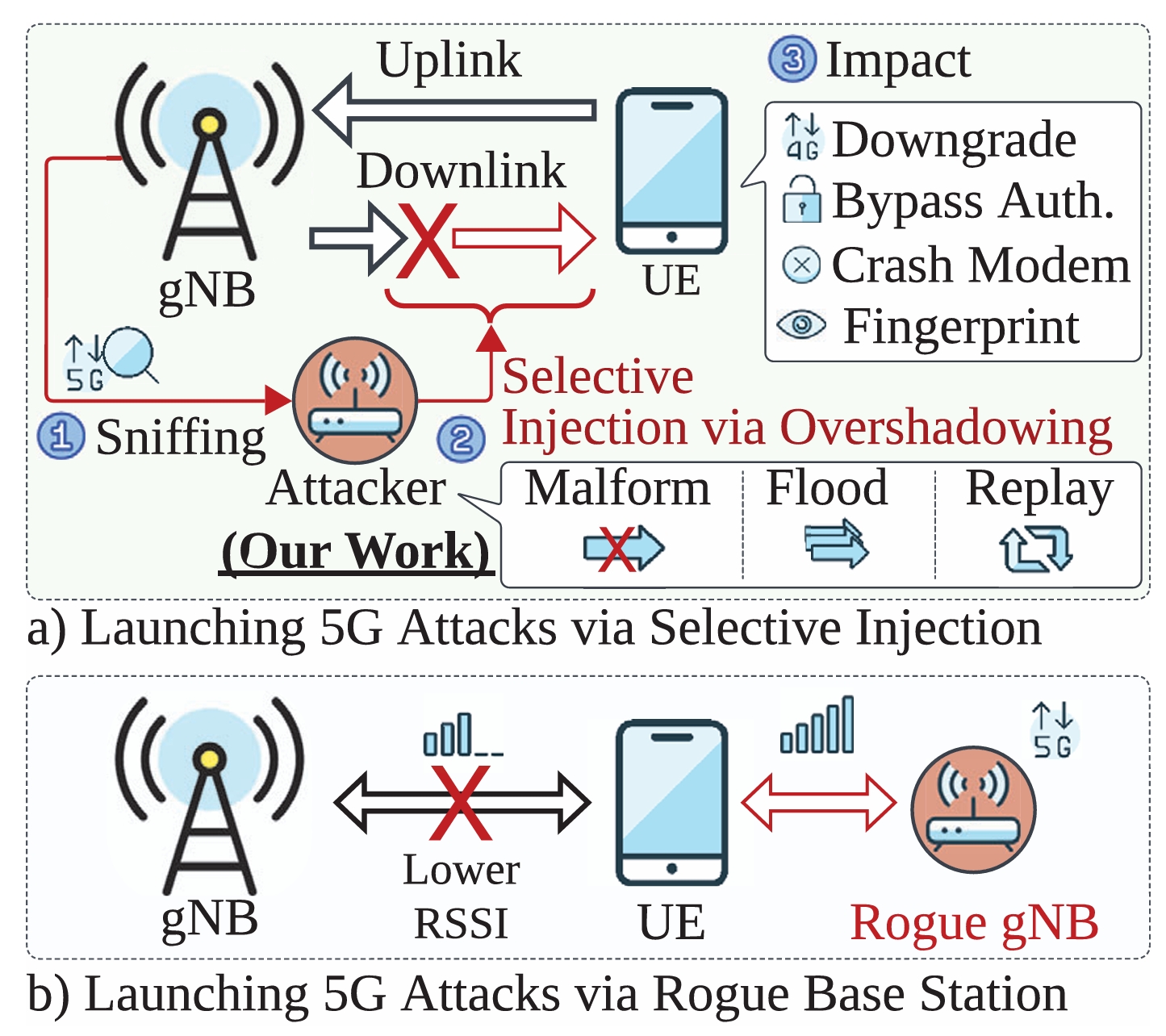

Serangan ini mengeksploitasi kelemahan dalam proses sambungan awal antara telefon pintar dan stesen pangkalan 5G, sebelum komunikasi disulitkan sepenuhnya.

Kaspersky berkata, penyerang yang berada dalam jarak 20 meter boleh menyuntik data palsu ke dalam komunikasi awal, menyebabkan modem telefon melakukan perkara berikut:

- Reboot secara tiba-tiba, atau

- Berpindah ke rangkaian 4G dan enggan menyambung semula ke 5G.

Apabila telefon kekal dalam rangkaian 4G, ia terdedah kepada pelbagai serangan pengintipan seperti penjejakan lokasi dan pemalsuan mesej SMS.

Serangan ini telah diuji pada pelbagai model telefon seperti OnePlus Nord CE 2, Samsung Galaxy S22, Google Pixel 7 dan Huawei P40 Pro.

Walaupun menggunakan modem berbeza, semua pernti itu terdedah kerana kelemahan terletak pada piawaian rangkaian, bukan jenama peranti.

Walaupun serangan ini sukar dilakukan secara besar-besaran kerana had jarak dan keperluan untuk mengekori mangsa, ia tetap menjadi amaran awal terhadap potensi ancaman pada masa depan.

Jadi, sebagai langkah perlindungan tambahan, Kaspersky mengesyorkan pengguna untuk mengemas kini sistem dan perisian tegar secara berkala, mengaktifkan mod Airplane semasa mesyuarat sulit dan nyahaktifkan rangkaian lama (2G/3G).

{suggest}