Pasukan Penyelidikan dan Risikan Ancaman Satori dari HUMAN baru-baru ini mengenal pasti satu operasi ancaman yang dinamakan “BADBOX 2.0”.

Penemuan itu hasil daripada siasatan bersama melibatkan pelbagai pihak seperti Google, Trend Micro, Shadowserver dan organisasi lain.

Penyelidik menyatakan, BADBOX 2.0 sebagai satu bentuk serangan penipuan canggih dan meluas di mana BADBOX 2.0 ialah botnet terbesar menjangkiti peranti TV bersambung (CTV) yang pernah ditemui, dan penyelidik Satori telah menemui bukti kukuh bahawa pelaku ancaman di sebalik BADBOX terlibat dalam BADBOX 2.0.

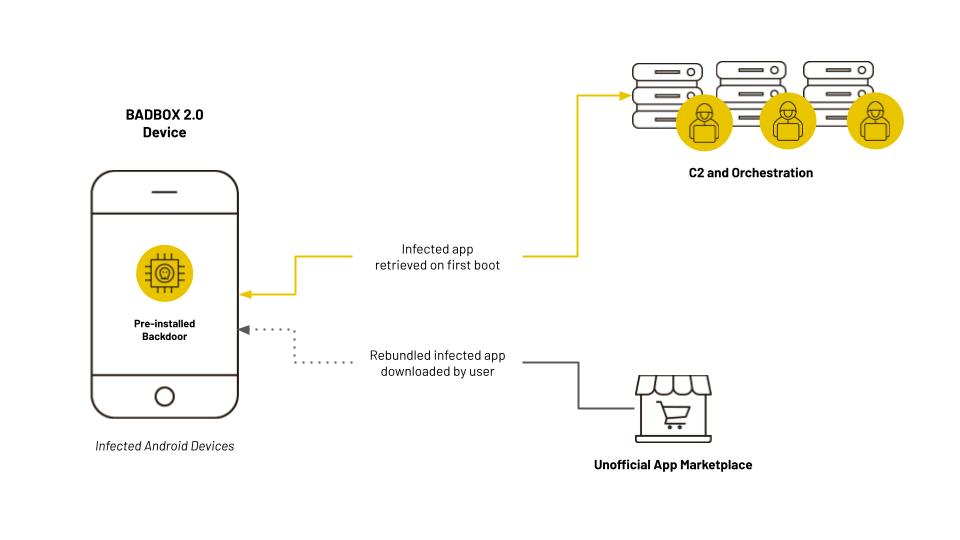

Seperti versi dahulunya, BADBOX 2.0 bermula dengan pintu belakang pada peranti pengguna kos rendah yang membolehkan pelaku ancaman memuatkan modul penipuan dari jauh.

Peranti ini berkomunikasi dengan pelayan command-and-control (C2) yang dimiliki dan dikendalikan oleh siri pelaku ancaman yang berbeza tetapi bekerjasama.

Di bawah adalah senarai domain C2 yang dikaitkan dengan BADBOX 2.0 sepertimana yang dinyatakan pasukan penyelidik tersebut.

BADBOX 2.0 mengeksploitasi rantaian bekalan perisian atau perkakasan atau mengedarkan aplikasi yang kelihatan asli yang mengandungi fungsi “pemuat” untuk menjangkiti peranti dan aplikasi melalui pintu belakang.

Menurut pasukan penyelidik tersebut, lebih daripada 1 juta peranti pengguna terjejas dengan skim ini.

Peranti yang disambungkan ke operasi BADBOX 2.0 tidak terhad pada peranti TV Android semata-mata, tetapi meliputi peranti Android murah, “jenama luar”, tablet yang tidak diperakui, kotak TV (CTV) yang disambungkan, projektor digital, sistem info hiburan kenderaan pihak ketiga (aftermarket) dan banyak lagi.

Peranti yang dijangkiti pula adalah peranti yang menjalankan Projek Sumber Terbuka Android (Android Open Source Project) di mana menurut penyelidik Satori, semua peranti ini dihasilkan di tanah besar China dan dihantar ke seluruh dunia.

Peranti yang dijangkiti boleh menjadi sebahagian daripada botnet dan seterusnya mempunyai kapasiti untuk menjalankan beberapa serangan termasuk:

- Penipuan iklan terprogram

- Penipuan klik

- Perkhidmatan proksi kediaman (yang, seterusnya, memudahkan serangan berikut):

- Pengambilalihan akaun (ATO)

- Penciptaan akaun palsu

- serangan DDoS

- Pengedaran perisian hasad

- Kecurian kata laluan sekali (OTP)

Penyelidik mendedahkan, operasi BADBOX 2.0 diedarkan dalam tiga cara berikut:

- prapasang pada peranti,

- peranti dihubungkan dengan pelayan yang menerima arahan perintah dan kawalan (C2) semasa pertama kali dihidupkan

- memuat turun daripada platform pihak ketiga oleh pengguna sendiri

Apa yang lebih mengejutkan adalah, penyelidik Satori mengenal pasti 4 kumpulan pelaku ancaman yang terlibat dalam BADBOX 2.0 dengan salah satunya adalah daripada syarikat berpangkalan Malaysia iaitu LongTV.

LongTV adalah sebahagian daripada Longvision Media, sebuah syarikat internet dan media yang berpangkalan di Malaysia.

Malah peranti TV bersambung berasaskan Android jenama LongTV turut popular di Asia Tenggara dan Amerika Selatan, dan syarikat itu ialah pembangun aplikasi untuk peranti berjenamanya sendiri dan juga untuk peranti bukan berjenama LongTV.

Penyelidik mendakwa, beberapa aplikasi yang dibangunkan oleh LongTV bertanggungjawab untuk kempen penipuan iklan yang berpusat pada iklan tersembunyi.

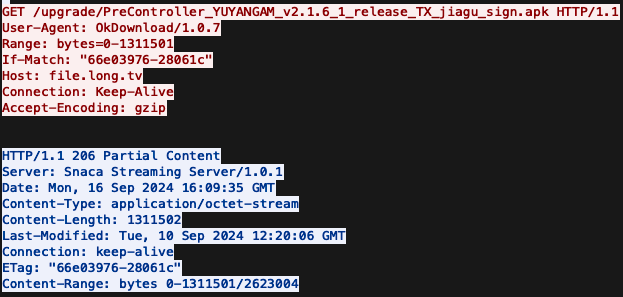

Aplikasi berniat jahat yang diedarkan melalui saluran bukan rasmi yang mewakili diri mereka sebagai aplikasi serupa yang diedarkan melalui saluran rasmi yang berkongsi nama pakej.

Penyelidik berkata, banyak peranti yang dijangkiti BADBOX 2.0 diprapasang dengan satu atau lebih aplikasi pelancar yang dibangunkan oleh LongTV.

Aplikasi ini menghubungi C2 yang dikendalikan oleh LongTV yang memuatkan kod sisi ke peranti untuk meminta dan memaparkan iklan tersembunyi daripada pengguna.

Kumpulan-kumpulan ini didapati dihubungkan antara satu sama lain melalui infrastruktur yang dikongsi pelayan dan perniagaan.

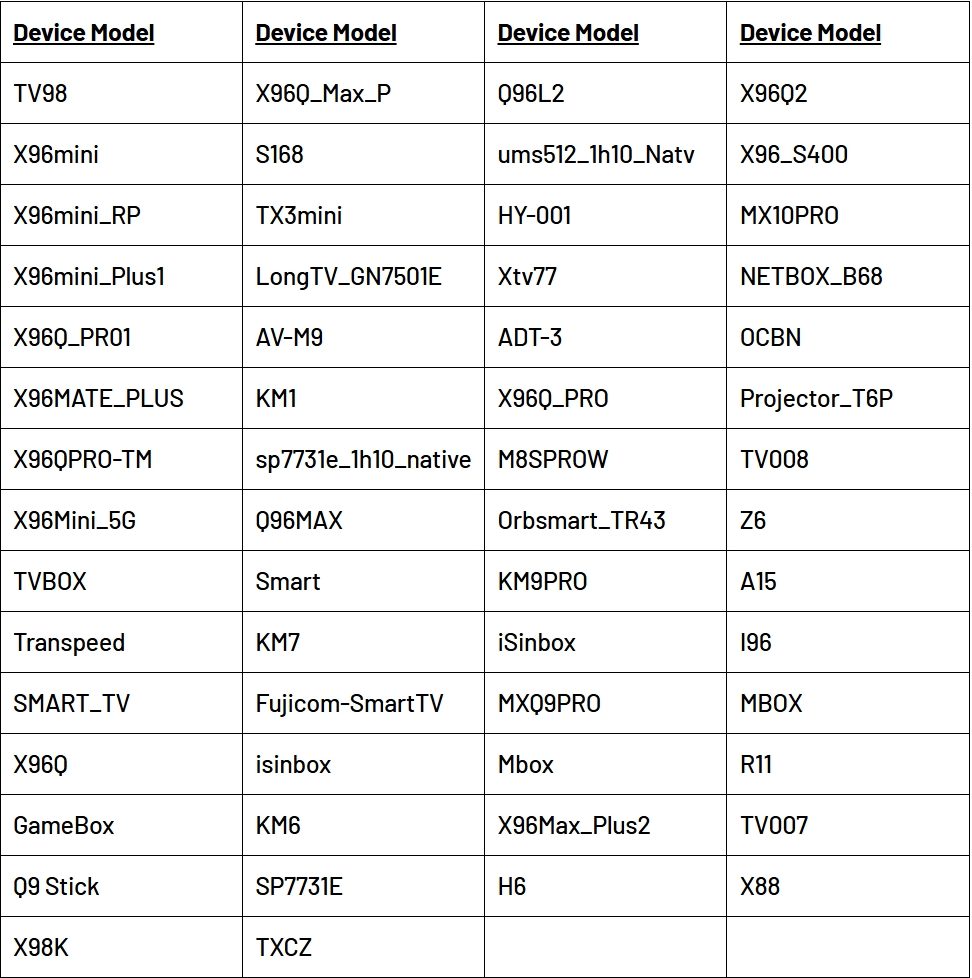

Penyelidik menyenaraikan sejumlah model peranti yang diketahui disasarkan oleh pelaku ancaman.

Walaupun tidak semua peranti model tertentu di bawah semestinya dijangkiti, tetapi penyelidik Satori yakin bahawa jangkitan berlaku pada beberapa model peranti di bawah:

Namun begitu, berdasarkan daripada penemuan ini, kumpulan penyelidik menyimpulkan, peranti TV yang menjalankan OS Android atau peranti Android yang diperakui Play Protect tidak terjejas dengan BADBOX 2.0.

Ini kerana, Google telah mengambil tindakan untuk menghalang aktor jahat daripada cuba eksploitasi pada platform pengiklanannya dengan menamatkan akaun penerbit yang dikaitkan dengan BADBOX 2.0 daripada ekosistem Iklan Google.

Sehubungan itu, Google mengingatkan pengguna agar menyemak sama ada peranti mereka diperakui Play Protect. Pensijilan ini penting untuk memastikan peranti telah disahkan selamat dan menggunakan Android TV OS asli.

Pastikan juga Google Play Protect, perlindungan malware Android aktif secara automatik sentiasa diaktifkan.

Ciri Google Play Protect, perisian hasad terbina dalam Android dan perlindungan perisian yang tidak diingini dapat memberi amaran kepada pengguna secara automatik dan menyekat aplikasi yang diketahui mempamerkan tingkah laku berkaitan BADBOX pada masa pemasangan pada peranti Android yang diperakui Play Protect dengan Perkhidmatan Google Play, walaupun apabila aplikasi datang daripada sumber di luar platform Google Play.

Ringkasnya, pengguna perlulah membeli peranti Android dari penjual yang diperakui. Sebagai contoh, hanya membeli kotak TV Android asli, bukan “melanun” kandungan dari peranti yang dibeli dari pihak ketiga yang diragui.

{suggest}

Sumber: HUMAN Security