Pasukan keselamatan Google Cloud menyedari taktik biasa yang dikenali sebagai versioning yang digunakan oleh pelaku berniat jahat untuk menyelitkan perisian hasad pada peranti Android selepas mengelak proses semakan dan kawalan keselamatan Gedung Google Play.

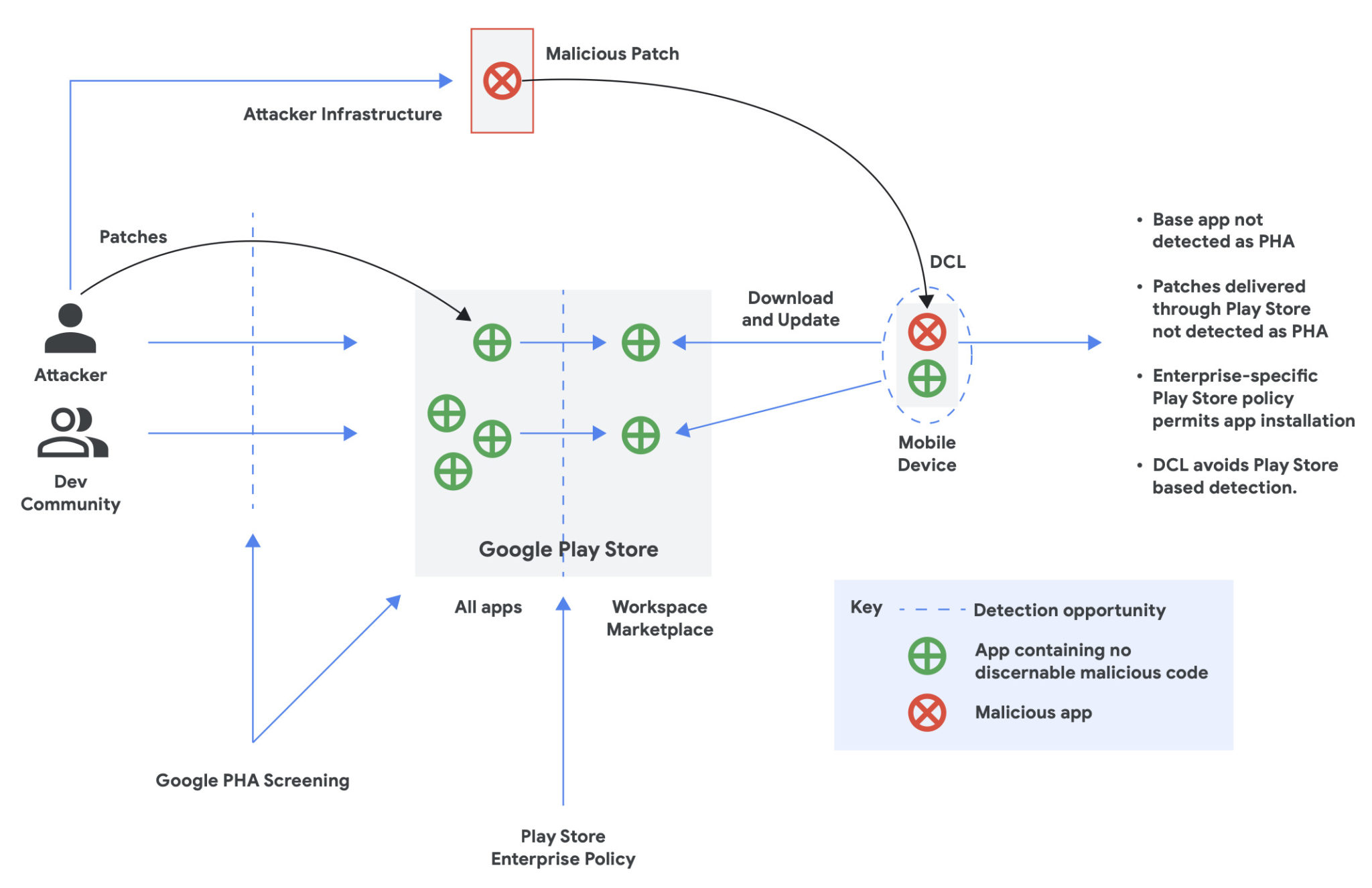

Teknik ini berfungsi sama ada dengan memperkenalkan muatan berniat jahat melalui kemas kini yang dihantar kepada aplikasi yang telah dipasang atau dengan memuatkan kod hasad daripada pelayan di bawah kawalan pelaku ancaman dalam apa yang dikenali sebagai pemuatan kod dinamik (DCL).

“Satu cara pelaku berniat jahat cuba memintas kawalan keselamatan Google Play adalah melalui Versioning,” Cybersecurity Action Team.

Versioning membenarkan pelaku ancaman untuk menggunakan muatan mereka sebagai kod asli, Dalvik atau JavaScript pada peranti Android dengan memintas semakan analisis statik stor aplikasi.

“Versioning berlaku apabila pembangun mengeluarkan versi awal aplikasi di Google Play Store yang kelihatan sah dan lulus semakan kami, tetapi kemudian menerima kemas kini daripada pelayan pihak ketiga yang menukar kod pada peranti pengguna akhir yang mendayakan aktiviti hasad.” Cybersecurity Action Team.

Walaupun Google mengatakan bahawa semua aplikasi dan tampalan yang diserahkan untuk dimasukkan ke dalam Play Store melalui saringan PHA (Aplikasi Berpotensi Memudaratkan) yang ketat, “sesetengah daripada kawalan tersebut” dipintas melalui DCL.

Google menjelaskan bahawa aplikasi yang didapati terlibat dalam aktiviti sedemikian melanggar dasar Tingkah Laku Menipu Google Play dan boleh dilabelkan sebagai pintu belakang.

Mengikut garis panduan Pusat Dasar Play syarikat itu, aplikasi yang diedarkan melalui Google Play secara eksplisit dilarang daripada mengubah, menggantikan atau mengemas kini diri mereka sendiri melalui sebarang cara selain daripada mekanisme kemas kini rasmi yang disediakan oleh Google Play.

Selain itu, aplikasi dilarang sama sekali daripada memuat turun kod boleh laku (seperti dex, JAR atau .so files0 daripada sumber luaran ke stor Aplikasi Android rasmi.

Google turut menyatakan secara khusus varian perisian hasad bernama SharkBot yang pertama kali dikesan oleh Pasukan Perisikan Ancaman Cleafy pada Oktober 2021 lalu kerana menggunakan teknik ini.

SharkBot adalah perisian hasad perbankan yang akan membuat pemindahan wang tanpa kebenaran melalui protokol Automated Transfer Service (ATS) selepas menjejaskan peranti Android.

Sharkbot menyamar sebagai perisian antivirus Android dan pelbagai utiliti sistem yang telah berjaya menjangkiti ribuan pengguna melalui aplikasi yang melepasi semakan penyerahan Google Play Store untuk aktiviti berniat jahat.

{suggest}

Sumber: Google, Bleeping Computer

(Lindungi peranti anda dengan dapatkan barisan produk Kaspersky baharu di Lazada dan Shopee sekarang.)